Szklany samoniszczący się układ scalony

15 września 2015, 13:23DARPA i Xerox zaprezentowały układ scalony, który ulega zniszczeniu na żądanie. Tego typu układy będą niezwykle przydatne tam, gdzie wymagany jest najwyższy stopień bezpieczeństwa danych

Przestępcy wykorzystują dziurę zero-day w Internet Explorerze

20 stycznia 2020, 14:03Cyberprzestępcy wykorzystują nowo odkrytą dziurę zero-day w Internet Explorerze. Luka pozwala napastnikowi na korzystanie z systemu na prawach aktualnie zalogowanego użytkownika. Błąd występuje w IE 9, 10 i 11 w wersjach na Windows 7, 8.1, RT 8.1, 10, Server 2008, 2008 R2, Server 2012, 2016 i 2019.

Microsoft, Apple, Red Hat i Canonical na starcie

29 października 2008, 11:03Jeff Jones, autor kontrowersyjnego raportu na temat bezpieczeństwa Internet Explorera i Firefoksa, postanowił porównać systemy operacyjne. Tym razem nie brał pod uwagę jedynie liczby luk, ale również, m.in. średni czas jaki upłynął od momentu ich publicznego ujawnienia do opublikowania łaty.

Google przeciwko rządowi USA

2 listopada 2010, 15:58Google wystąpił do sądu przeciwko amerykańskiej administracji rządowej, gdyż firma została wykluczona z przetargu na dostarczenie aplikacji w chmurze. W pozwie czytamy, że Google'owskie Apps for Government nie mogły wziąć udziału w przetargu ogłoszonym przez Departament Spraw Wewnętrznych (DoI), którego celem było skonsolidowanie 13 platform w jednej chmurze i dostarczenie usług 88 000 osób.

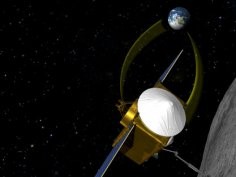

Zielone światło dla OSIRIS-REx

11 kwietnia 2014, 10:11Oficjalnie ogłoszono, że NASA będzie kontynuowała misję OSIRIS-REx (Origins Spectral Interpretation Resource Identification Security Regolith Explorer). Celem misji jest pobranie próbek z asteroidy i przywiezienie ich na Ziemię.

Intel sprzeda McAfee?

27 czerwca 2016, 08:35Financial Times twierdzi, że Intel ma zamiar sprzedać dział zajmujący się produkcją oprogramowania antywirusowego McAfee. Koncern kupił McAfee w 2010 roku wydając nań niemal 7,7 miliarda USD.

Tysiące dolarów za informacje o lukach

10 stycznia 2007, 10:42Firma iDefense oferuje 8000 dolarów za informacje o lukach, które mogą zostać wykorzystane do zdalnego ataku na system Windows Vista i przeglądarkę Internet Explorer 7. Ponadto dodatkowe 4000 dolarów zostaną wypłacone za zaprezentowanie działającego prototypowego kodu, wykorzystującego luki.

Szpiegowanie wtyczki

31 lipca 2009, 10:50Podczas konferencji Black Hat, która odbywa się w Los Angeles, dwóch włoskich specjalistów ds. bezpieczeństwa - Andrea Barisani i Daniele Bianco - pokazało, w jaki sposób można podsłuchiwać klawiatury na złączu PS/2. Ich technika umożliwia rejestrowanie wciśniętych klawiszy na... wtyczce od prądu.

Microsoft: luki zero-day nie stanowią większego zagrożenia

12 października 2011, 10:35Autorzy Microsoft Security Intelligence Report Volume 11 stwierdzają, że dziury typu zero-day, czyli luki, które przestępcy wykorzystują, a na które nie ma jeszcze łat, nie stanowią większego zagrożenia. W pierwszej połowie 2011 roku mniej niż 1% infekcji zostało dokonanych dzięki tego typu lukom.

Przesŧępcy coraz bardziej lubią Androida

16 lutego 2015, 11:49Należące do Alcatela-Lucenta Motive Security Labs informuje, że pod koniec 2014 roku około 16 milionów urządzeń z Androidem było zarażonych szkodliwym oprogramowaniem. Cyberprzestępcy wykorzystują to oprogramowanie do kradzieży informacji osobistej i firmowej, kradzieży danych dotyczących kont bankowych czy do wyświetlania niechcianych reklam.